Ist Atlantis eine sinnvolle Alternative zu HashiCorp Cloud Platform Terraform?

Infrastructure as Code (IaC) hat die Art und Weise, wie Organisationen Cloud-Infrastrukturen verwalten, revolutioniert. Terraform gilt dabei als eines der

Beim Schutz digitaler Assets geht es nicht nur um die Sicherung von Daten, sondern auch um den Schutz des Rufs, der Integrität und des Fortbestands des Unternehmens. Angesichts der ständig wachsenden Cyber-Bedrohungen waren die Herausforderungen noch nie so groß. Inmitten dieser Herausforderungen gibt es eine einfache, aber effektive Lösung für die Bewertung und Sicherung von Ressourcen.

Mondoo ist ein umfassendes Sicherheits-Tool, das entwickelt wurde, um die Sicherheit von IT-Infrastruktur sowohl während der Entwicklung als auch in der Produktion kontinuierlich zu bewerten. Es arbeitet mit Policy-as-Code-Automatisierung und ermöglicht es, Risiken, CVEs (Common Vulnerabilities and Exposures) und Konfigurationsfehler zu identifizieren, um die allgemeine Sicherheitslage zu verbessern.

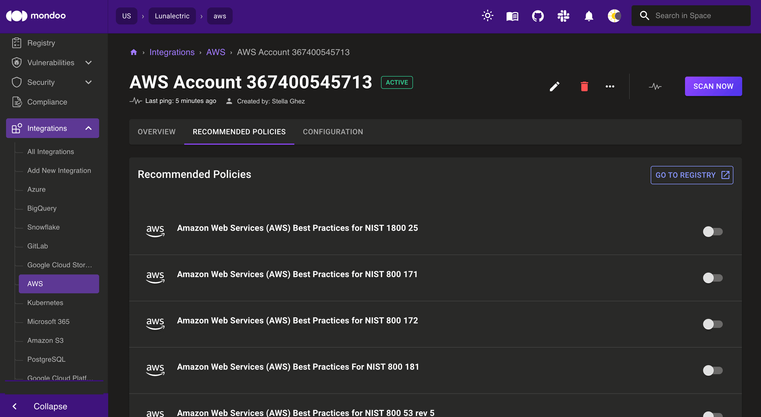

Eine der Hauptfunktionen von Mondoo ist die Verwendung von High-Level-Code zur Erstellung von Richtlinien und zur Optimierung von Sicherheitskonformität und Best Practices. Benutzer können aus einer Reihe von vorkonfigurierten Richtlinien auswählen, die von Mondoo und dem Center for Internet Security zertifiziert wurden, oder die Anforderungen an die spezifischen Bedürfnisse der Organisation anpassen. Für jeden Testfall werden Abhilfemaßnahmen empfohlen, die den Anwendern handlungsorientierte Einblicke in die Behebung von Schwachstellen geben, so dass ein proaktiver Ansatz für das Management von Schwachstellen und die Aufrechterhaltung einer robusten Sicherheitslage in der gesamten Infrastruktur gewährleistet ist.

Die nahtlose Integration mit CI/CD-Pipelines ermöglicht automatische Scans zur frühzeitigen Erkennung von Schwachstellen und Konfigurationsfehlern im Entwicklungsprozess, um zu verhindern, dass Probleme die Produktion erreichen, ohne die Builds zu stören.

Hier sind einige Gründe, warum Mondoo in Betracht gezogen werden sollte:

Mondoo ist nicht auf bestimmte Infrastrukturtypen beschränkt, sondern deckt ein breites Spektrum ab:

Darüber hinaus besteht die Möglichkeit, Benachrichtigungen über Änderungen an Asset-Bewertungen oder Konfigurationen zu erhalten, um über die Sicherheit der Infrastruktur auf dem Laufenden zu bleiben und proaktiv zu handeln.

Durch die Integration der Sicherheit in jede Phase des Änderungsprozesses hilft Mondoo dabei, Sicherheitslücken und Konfigurationsfehler proaktiv zu identifizieren und zu beheben. Egal, ob die Infrastruktur während der Entwicklung getestet wird oder die Überprüfungen in der CI/CD-Pipeline automatisiert werden, Mondoo gewährleistet eine kontinuierliche Konformität und Sicherheit in allen Umgebungen.

|

|---|

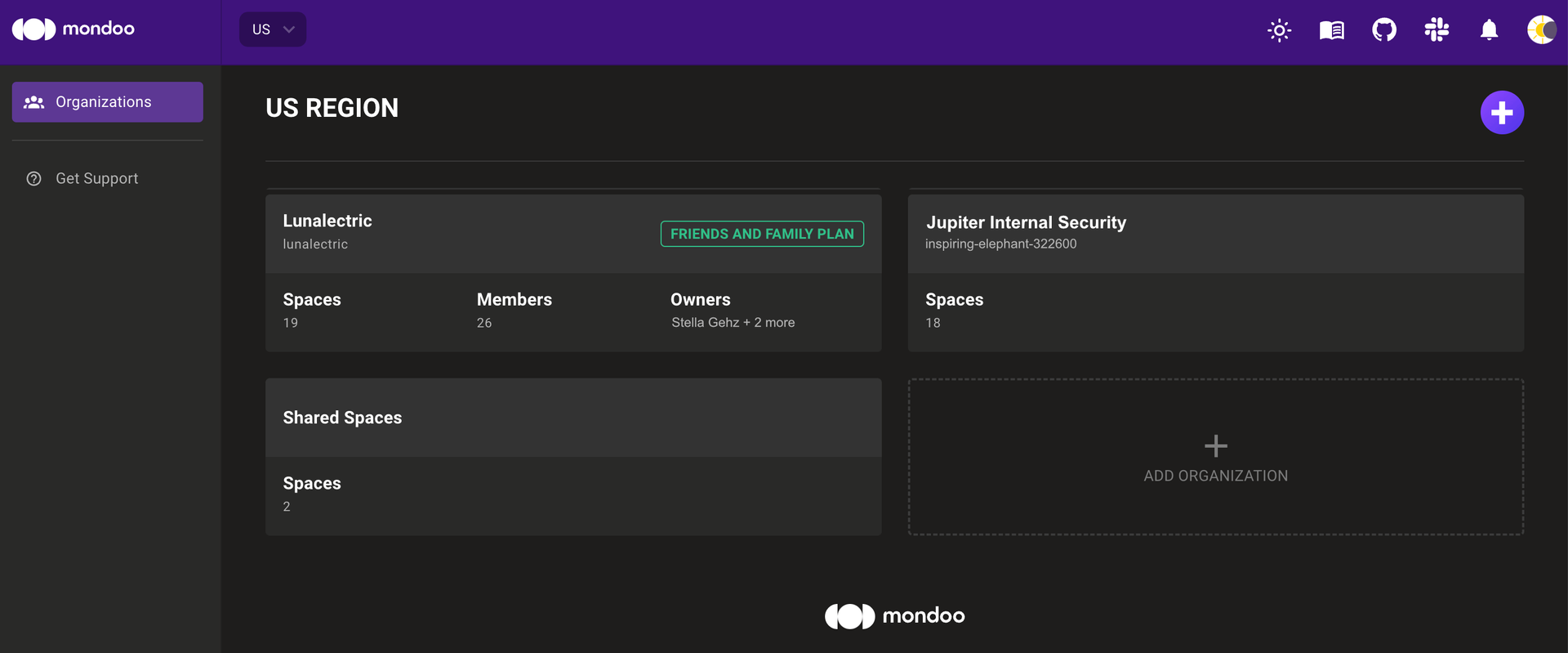

| Übersicht über alle verwalteten Mondoo-Organisationen |

|

|---|

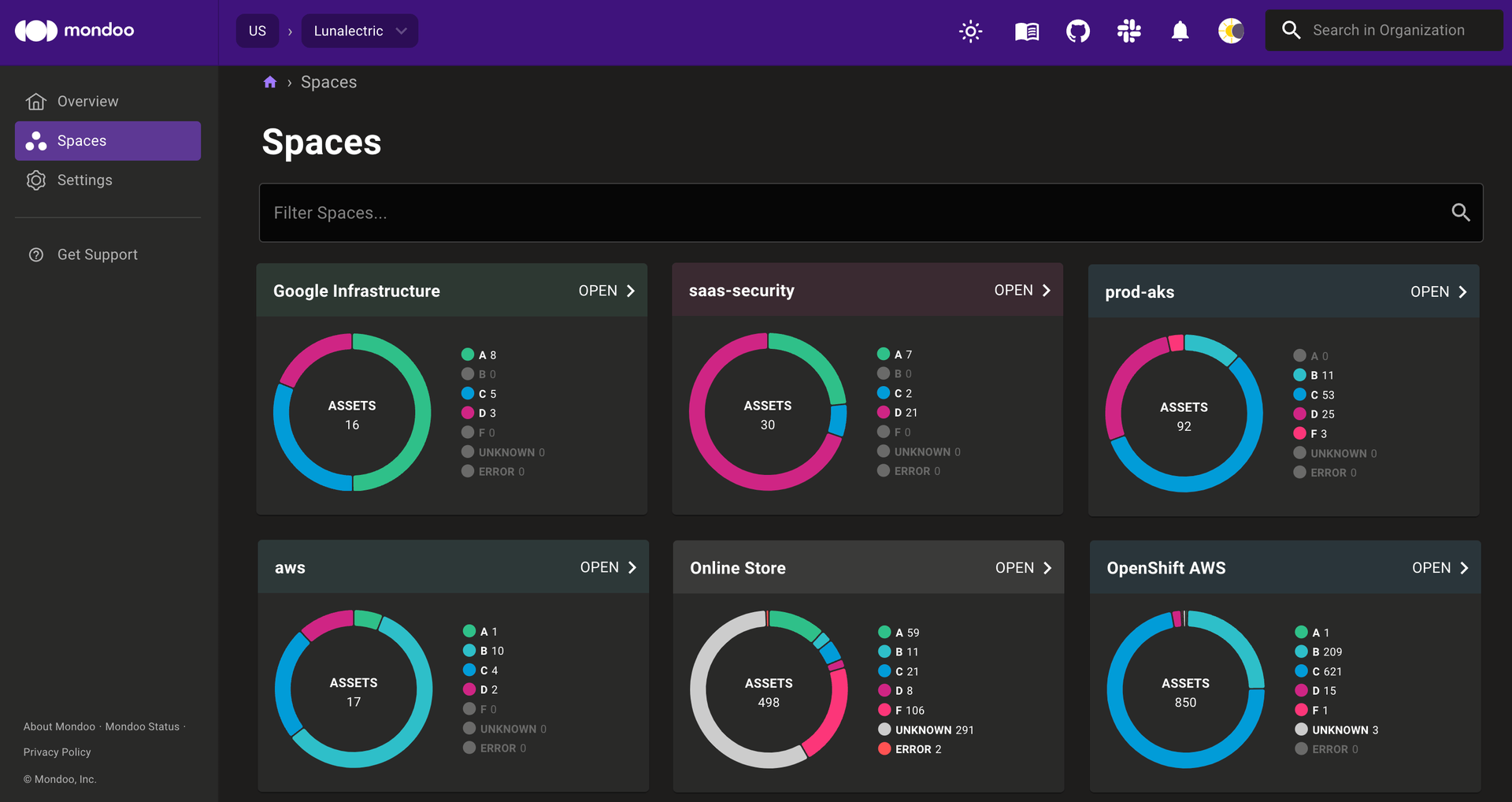

| Übersicht über alle in einer Mondoo-Organisation erstellten Räume |

|

|---|

| Liste aller in einem Raum verwalteten Integrationen (links) und Richtlinienkonfigurationen |

cnspec ist ein wertvolles Open-Source-CLI-Tool, das entwickelt wurde, um die Sicherheit der gesamten Infrastruktur zu bewerten. In der heutigen digitalen Landschaft, in der Angreifer unermüdlich nach Schwachstellen suchen, ist cnspec ein einfaches, aber wichtiges Werkzeug, um Assets schnell zu scannen.

Das Herzstück von cnspec sind seine robusten Sicherheitsrichtlinien, die aus high-level Code bestehen. Jede Richtlinie besteht aus einer Reihe von Prüfungen, die die Einhaltung von Standards gewährleisten, die durch Best Practices in der Industrie definiert sind. Diese Kontrollen reichen von der Sicherstellung sicherer SSL/TLS-Konfigurationen bis hin zu Multi-Faktor-Authentifizierung und dem Schutz vor versehentlicher Offenlegung sensibler Daten.

Was cnspec jedoch auszeichnet, ist seine Flexibilität. Obwohl cnspec mit einer Vielzahl von vorkonfigurierten Richtlinien ausgestattet ist, lassen sich diese Richtlinien anpassen und erweitern, um den individuellen Sicherheitsanforderungen der Organisation gerecht zu werden.

cnspec beschränkt sich nicht nur darauf, Schwachstellen aufzudecken - es liefert auch handlungsorientierte Einblicke, um die Fehlerbehebung voranzutreiben. Mit Optionen zum Export von Scan-Ergebnissen in menschenlesbare Formate oder maschinenfreundliche Formate wie JUnit oder JSON integriert sich cnspec nahtlos in Automatisierungs-Workflows, sei es in der Entwicklungs-Pipeline oder im Produktionsüberwachungs-Setup.

Mit nahtloser Integration über mehr als 600 Ressourcen ist cnquery ein unverzichtbarer Begleiter, um die Komplexität von Systemen zu entwirren. Ob es darum geht, Paketinformationen über Container zu aggregieren, Cloud-Instanzen zu identifizieren, die dem Internet ausgesetzt sind, oder veraltete Zertifikate in Kubernetes-Clustern aufzuspüren, cnquery liefert handlungsorientierte Intelligenz auf Knopfdruck.

Das Besondere an cnquery ist die intuitive Abfragesprache MQL. Durch die Kombination der Effizienz eines Graphdatenbankansatzes mit leistungsstarken Filterfunktionen ermöglicht es MQL, komplexe Abfragen mühelos zu formulieren und in Rekordzeit genau die Informationen zu extrahieren, die benötigt werden.

Die Ergebnisse von cnspec können direkt in der CLI, in der es ausgeführt wurde, oder in der Benutzeroberfläche des Mondoo Dashboards überprüft werden.

Was ist cnquery? | Mondoo Docs

cnspec scan local

Output:

Checks:

✓ Pass: Disable Media Sharing

✓ Pass: Do not enable the "root" account

✓ Pass: Disable Bluetooth Sharing

✕ Fail: Enable security auditing

✓ Pass: Enable Firewall

...

✕ Fail: Ensure Firewall is configured to log

✓ Pass: Ensure nfs server is not running.

✓ Pass: Disable Content Caching

✕ Fail: Ensure AirDrop Is Disabled

✓ Pass: Control access to audit records

Summary

========================

Target: user-macbook-pro

Score: A 80/100 (100% completed)

✓ Passed: ███████████ 70% (21)

✕ Failed: ███ 17% (5)

! Errors: ██ 13% (4)

» Skipped: 0% (0)

Policies:

A 80 macOS Security by Mondoo

Scanned 1 assets

macOS

B Stella.home

For detailed output, run this scan with "-o full".

cnquery shell

users { * }

Output:

users.list: [

0: {

sid: ""

enabled: false

gid: 242

shell: "/usr/bin/false"

uid: 242

authorizedkeys.list: stat /var/db/nsurlsessiond/.ssh/authorized_keys: permission denied

home: "/var/db/nsurlsessiond"

name: "_nsurlsessiond"

group: group name="_nsurlsessiond" gid=242

sshkeys: stat /var/db/nsurlsessiond/.ssh: permission denied

}

1: {

sid: ""

enabled: false

gid: 272

shell: "/usr/bin/false"

uid: 272

authorizedkeys.list: []

home: "/var/db/diagnostics"

name: "_logd"

group: group name="_logd" gid=272

sshkeys: []

}

2: {

sid: ""

enabled: false

gid: 78

shell: "/usr/bin/false"

uid: 78

authorizedkeys.list: []

home: "/var/empty"

name: "_mailman"

group: group name="_mailman" gid=78

sshkeys: []

}

...

]

Zusammenfassend ist Mondoo ein zuverlässiger Partner im ständigen Bemühen um den Schutz digitaler Assets und bietet umfassende Sicherheitslösungen, die sich an die sich ändernden Cyber-Bedrohungen anpassen und weiterentwickeln, um Sicherheit und Widerstandsfähigkeit in einer zunehmend komplexen digitalen Landschaft zu gewährleisten.

Die Integration von Ressourcen ist einfach und mit den Plugins GitHub Actions und Terraform Provider von Mondoo lässt sich der Prozess mühelos automatisieren. Unser umfassender Leitfaden für das Mondoo Terraform Plugin bietet Schritt-für-Schritt-Anleitungen, um eine nahtlose Integration und kontinuierliche Sicherheitsüberwachung der Infrastruktur zu gewährleisten: How to use Mondoo with Terraform

Sie interessieren sich für unsere Trainings oder haben einfach eine Frage, die beantwortet werden muss? Sie können uns jederzeit kontaktieren! Wir werden unser Bestes tun, um alle Ihre Fragen zu beantworten.

Hier kontaktieren